Para saber mas de esta pagina trata de las diferentes actividades que se realizan en la materia de Construcción de base de datos en el plantel CONALEP GAM II. Para que cualquier persona quiera aprender de esta materia desde casa se estarán llevando diferentes temas.

lunes, 21 de junio de 2021

OPINION DEL TEMAS (VIDEOS)

2-OPINION DEL TEMAN "PIRATERIA POR INTERNET"

domingo, 6 de junio de 2021

7 (acceso no autorizado)

Acceso no autorizado

Es un sistema informático, consiste en acceder de manera indebida, sin autorización o contra derecho a un sistema de tratamiento de la información, con el fin de obtener una satisfacción.Ejemplo:

Puntos a Tratar:

- Riesgo Para una empresa.

- Riesgo para un usuario.

- Medidas para Evitar la entrada A los equipos de cómputo.

- Artículos 367 al 370.

- Riesgos para una empresa:

- Paros de producción en planta.

- Vulnerabilidad ante posibles hackeos.

- Pérdidas de información.

- Pérdidas monetarias.

- Pérdida de clientes.

6 (normativas aplicadas al equipo de computo)

Normativas aplicadas al equipo de computo.

Responsabilidad

La responsabilidad por cada equipo de cómputo, habrá un servidor público responsable , quien deberá observar las disposiciones de esta normatividad, auxiliado por el administrador de la unidad informática, quien a su vez es responsable directo de todos los bienes informáticos que por función le corresponde administrar.

Ejemplo

- Todos los estudiantes o trabajadores tienen derecho a tener una cuenta de correo electrónico

- Proporcionarles todo el software que haya comprado alguna institución

- Brindar ayuda de limpiezas a todo equipo de cómputo al ser infectadas

- Ofrecer Servicios de impresión

- Al registro de información para diferentes asuntos

- Ofrecer red inalámbrica para todo el personal

5 (Auditoria y creación de software)

AUTORIA Y CREACION DE SOFTWARE

AUTONOMIA -es la capacidad de un ordenador para administrarse a sí mismo de forma automática, mediante tecnologías adaptativas que aumentan la capacidad informática y reducen el tiempo que necesitan los profesionales de la informática para resolver dificultades del sistema y efectuar otras tareas de mantenimiento, como las actualizaciones de software.

El movimiento hacia la informática autónoma viene impulsado por el deseo de reducir los costes y la necesidad de eliminar los obstáculos que plantean las complejidades de los sistemas informáticos, lo que permitirá conseguir una tecnología informática más avanzada; ha definido las cuatro áreas de la informática autónoma:

- Autoconfiguración.

- Autor reparación (corrección de errores)

- Auto optimización (control automático de recursos para obtener el funcionamiento óptimo).

- Autoprotección (identificación y protección contra ataques de forma proactiva).

Software de sistema: Su objetivo es desvincular adecuadamente al usuario y al programador de los detalles de la computadora en particular que se use, aislándolo especialmente del procesamiento referido a las características internas de: memoria, discos, puertos y dispositivos de comunicaciones, impresoras, pantallas, teclados, etc. El software de sistema le procura al usuario y programador adecuadas interfaces de alto nivel, herramientas y utilidades de apoyo que permiten su mantenimiento. Incluye entre otros:

- Sistemas operativos

- Controladores de dispositivos

- Herramientas de diagnóstico

- Herramientas de Corrección y Optimización

- Servidores

- Utilidades

El proceso de creación de software puede llegar a ser muy complejo, dependiendo de su porte, características y criticidad del mismo. Por ejemplo la creación de un sistema operativo es una tarea que requiere proyecto, gestión, numerosos recursos y todo un equipo disciplinado de trabajo. En el otro extremo, si se trata de un sencillo programa (por ejemplo, la resolución de una ecuación de segundo orden), éste puede ser realizado por un solo programador (incluso aficionado) fácilmente. Es así que normalmente se dividen en tres categorías según su tamaño (líneas de código) o costo: de Pequeño, Mediano y Gran porte. Existen varias metodologías para estimarlo, una de las más populares es el sistema COCOMO que provee métodos y un software (programa) que calcula y provee una estimación de todos los costos de producción en un «proyecto software» (relación horas/hombre, costo monetario, cantidad de líneas fuente de acuerdo a lenguaje usado, etc.).

4 (Acceso no autorizado)

Introducción

A mi equipo le toco el tema de sabotaje, fraude informático y espionaje del cual vamos a hablar acerca de que es, diferencias, temas y algunas situaciones de estos temas esperamos y les sea útil ya que esta información que presentaremos servirá de mucho en el día a día

sábado, 5 de junio de 2021

3(Politica cibernetica)

Introducción.

En el presente trabajo se refiere al tema de la policía cibernética en México que se puede definir con la finalidad de prevenir , por medio de monitoreo y patrullaje en la red , cualquier situación constituye un delito . La policía cibernética es una organización policía dedica al mundo informático y que su objetivo b principal perseguir y evitar .

1 (Piratería y falsificación de software)

Introducción

En esta presentación les hablaremos de la piratería y falsificación del software dejando en claro todo lo que conlleva este tema, hablaremos de soluciones y las formas mas comunes de piratería

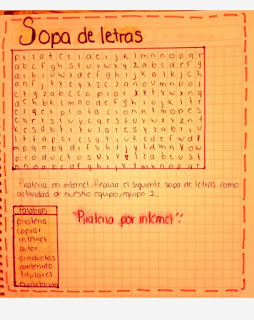

2(piratería por internet)

¿Qué es la piratería en Internet?

La piratería en Internet es la práctica de copiar, vender, reproducir o distribuir contenidos o productos sin la autorización de los titulares de sus derechos de autor, derechos de explotación o propietarios de los mismos. Puede ser a cambio de dinero o de forma gratuita..

En cualquier caso, la piratería en España y otros países es considerada un delito, tanto por quién copia y distribuye el producto o contenido pirateado como por quien lo vende.

APUNTE DE LOS TIPOS DE DATOS (C)

DEFINICIONES DE DATOS

DATOS PERSONALES

Los datos personales son toda aquella información que se relaciona con nuestra persona y que nos identifica o nos hace identificables. Nos dan identidad nos describen y precisan, entre los datos tenemos:

- edad

- domicilio

- numero telefónico

- correo electrónico personal

- patrimonio

- numero de seguridad social

- curp, entre otros.

APUNTE 2(inciso b)

CRIPTOGRAFIA

Es la técnica que protege documentos y datos.

Funciona a través de la utilización de cifras o códigos para escribir algo secreto en documentos y datos confidenciales que circulan en redes locales o en internet.

ACTIVIDAD 1 (CONCEPTOS)

CONCEPTOS NORMATIVOS QUE CONFORMAN EL MARCO JURIDICO DEL DERECHO INFORMATIVO.

DERECHO: Derecho informático es un conjunto de principios y normas que regulan, los efectos jurídicos de la relacion entre derecho y la formación.

ACTIVIDADES DE CONTRUCCION DE BASE DE DATOS

"CONSTRUCCION DE BASE DATOS"

En nuestra escuela CONALEP GAM II llevamos la materia de Construcción de datos que a continuación se van a agregar en nuestro BLOG todas las actividades que hemos realizado a través del periodo de clases espero que este Blog te ayude a entender mas sobre esta materia importante para la informática.🙈💪💅

R.A 1.1

En los siguientes apartados veras que se trabajo con la primera unidad y se agregaron los siguientes trabajos para tu mejor comprensión hacia esta materia.

-

AUTORIA Y CREACION DE SOFTWARE AUTONOMIA -es la capacidad de un ordenador para administrarse a sí mismo de forma automática, mediante tec...